Gli hacker fanno a pezzi la sicurezza di PS3

Ritorna Linux: in arrivo la pirateria su larga scala?

"La struttura della sicurezza interna di PlayStation 3 è un disastro, dal momento che tutte le sue maggiori caratteristiche anti-pirateria hanno fallito miseramente. Il sistema è così vulnerabile che gli hacker adesso hanno gli stessi privilegi di Sony nel decidere quali programmi possono girare sulla console".

Queste sono le dichiarazioni del sedicente team "Fail0verflow", un gruppo di hacker che hanno alle spalle una serie di successi nel violare hardware chiusi come quello del Nintendo Wii, che ora può far girare programmi homebrew o naturalmente il sempre prediletto Linux. Tant'è che nonostante la rimozione dell'opzione OtherOS, questo sistema operativo è tornato su PS3.

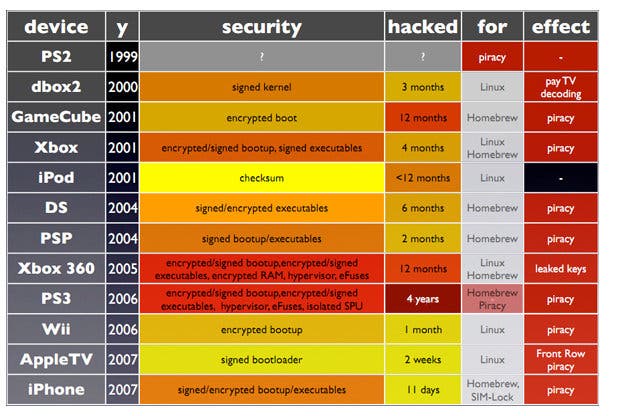

I commenti di Fail0verflow, presentati durante il ventisettesimo Chaos Communication Conference (27c3), potrebbero sembrare opposti alla realtà dei fatti: PlayStation 3 è stata lanciata nei territori NTSC a Novembre 2006, mentre il primo accenno di pirateria su larga scala si è visto solo quest'estate con l'uscita di PSJailbreak.

Il Cell Broadband Engine di IBM è stato generalmente lodato per le sue caratteristiche di sicurezza integrate, le quali assicurano che nessuna delle chiavi di decrittazione possa uscire dalla CPU principale, e che non si possa accedervi tramite dei dump della RAM. La protezione è certamente durata più a lungo dei quelle del Wii e dell'Xbox 360, entrambe in grado di far girare software pirata ormai da anni.

La spiegazione di Fail0verflow è che gli hacker vogliono far girare i propri programmi sull'hardware che comprano, e PS3 gli permetteva di farlo fin dall'inizio. Solo quando apparve la PS3 Slim senza supporto a Linux (che loro dicono possa far girare altrettanto bene del precedente modello) e quando OtherOS è stato rimosso dalla console "fat", i pirati si sono sentiti motivati a sfruttare le mancanze del sistema di sicurezza.

Il team crede anche che la pirateria sia un effetto conseguente a tali hack, e che la PS3 sia rimasta sicura per così tanto tempo solo perché gli hacker non erano interessati ad aprire un sistema che era già abbastanza aperto, con implementazioni di Linux supportate ampiamente già al lancio dalla casa costruttrice.

Attraverso una presentazione di 45 minuti il team ha rivelato la metodologia che ha reso il sistema di sicurezza integrato irrilevante, e ha provato al di là di ogni dubbio che la tecnologia Hypervisor, il guardiano della CPU che dovrebbe evitare l'esecuzione di qualsiasi programma non autorizzato, è inutile.

A detta del team Fail0verflow, l'architettura di PS3 permette l'esecuzione di codice "non firmato" con un minimo sforzo da parte di un hacker determinato, il che sembra spiegare come mai il metodo PSJailbreak era in grado di far girare giochi piratati senza che l'Hypervisor fosse toccato in alcun modo.

Secondo la loro presentazione, pare che il team non abbia craccato l'Hypervisor neanche con questo nuovo metodo perché esso è irrilevante. Anche il codice macchina che dovrebbe essere riconosciuto e inibito dal funzionare su PS3 non viene controllato quando gira, quindi dopo il check preliminare dell'Hypervision il codice non autorizzato può essere fatto girare come fosse normale.

Il lavoro del team Fail0verflow comunque va molto oltre lo stile tradizionale dell'hacking e comprende la diffusione della tecnica con la quale qualsiasi tipo di codice non autorizzato può girare su qualsiasi PS3. Ogni eseguibile di PS3 è criptato o firmato utilizzando una cifratura privata disponibile (in teoria) solo a Sony stessa; provare a "scassinare" queste chiavi impegnerebbe centinaia di migliaia di computer per centinaia di migliaia di anni.

Nonostante questi calcoli matematici, però, il team Fail0verflow sarebbe ora in possesso di tutte le chiavi di criptaggio utilizzate da Sony. Affermano di poter creare dei pacchetti che girerebbero su qualsiasi PlayStation 3 ed, ebbene sì, di potere creare i loro personali aggiornamenti al firmware. Il loro intento dichiarato è di produrre un update del firmware che faccia partire direttamente Linux su qualsiasi PS3, ma questa risultato porterebbe ad altri risultati che possiamo facilmente immaginare.

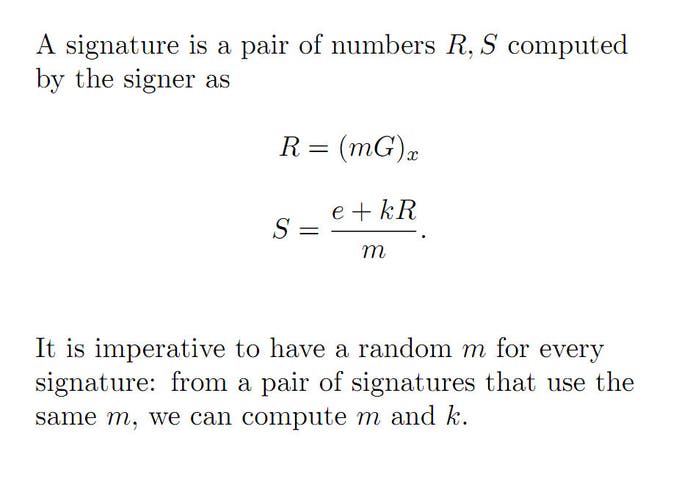

La domanda da porsi ora è come abbiano fatto i Fail0verflow a ottenere le chiavi di cifratura così in fretta? Presto detto: nel creare dei file criptati, un elemento importante della formula matematica è l'utilizzo di un numero casuale. Lo schema di criptaggio adottato da PS3 utilizza un singolo numero casuale che non varia mai nei diversi file che hanno la firma digitale, mentre il vero metodo di cifratura sarebbe quello di utilizzare un diverso numero casuale ogni volta che un file viene siglato. Armati di due sole firme digitali, è possibile ricostruire matematicamente la chiave di cifratura grazie alla variabile costante. In teoria, è davvero molto semplice. In pratica, è necessario effettuare alcune semplici equazioni.

Ci sono molte differenti chiavi utilizzate da Sony: ad esempio chiavi per il codice di un gioco, per componenti di firmware e per il sistema isolato di decrittazione della SPU. Tutti questi elementi sono stati decrittati con lo stesso numero casuale erroneo, il che significa che tutte le chiavi possono essere ricostruite. In un sol colpo, gli hacker ora hanno lo stesso livello di privilegi di Sony per eseguire programmi e questo comprende tutti i tipi di file che la console può usare.

È un errore monumentale compiuto dalla casa madre che avrà serie ripercussioni sul futuro di PlayStation 3. Gli hack hardware come i lettori DVD riprogrammati di 360 o le Wii con modchip hanno delle limitazioni congenite che impediscono che la maggior parte delle console sia modificata. Magari la gente non ha l'abilità per farlo o la volontà di buttare alle ortiche la propria garanzia ma un hack totalmente software come questo, compatibile con tutte le macchine attualmente sul mercato, può espandersi a macchia d'olio.